Vượt Hồng Kông, Việt Nam lọt quốc gia bị tấn công DDos nhiều nhất

Báo cáo này cho biết, mặc dù có một số biến động nhỏ, tất cả các quốc gia trong top 10 vẫn giữ nguyên vị trí của mình. Canada, Thổ Nhĩ Kỳ và Lithuania lọt vào top 10 các nước có máy chủ C&C kiểm soát DDoS botnet, chiếm vị trí của Ý, Hongkong và Anh.

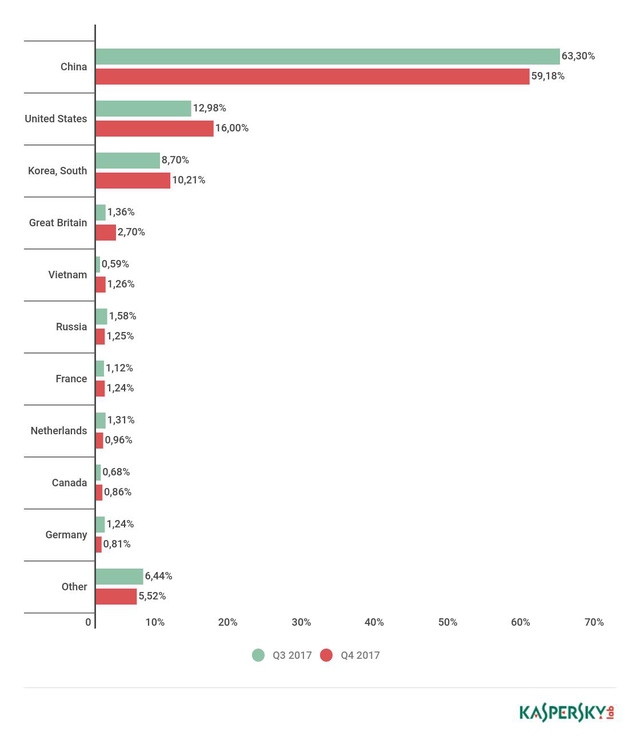

|

| Phân bố tấn công DDoS theo quốc gia, quý 3 và quý 4 năm 2017 |

Sau sự gia tăng mạnh mẽ trong quý 3, tỷ lệ các botnet Linux vẫn giữ ở mức tương đương trong quý 4 (71% so với 29% đối với các botnet của Windows). Tuy nhiên, tỷ lệ tấn công của SYN DDoS đã giảm từ 60% xuống còn 56% do sự giảm hoạt động của Xor DDoS Linux botnet. Kết quả là tỷ lệ các cuộc tấn công UDP, TCP và HTTP đã tăng, mặc dù tỷ lệ các cuộc tấn công ICMP tiếp tục giảm và đạt mức thấp kỷ lục năm 2017 (3%).

Các số liệu thống kê của Kaspersky DDoS Protection bao gồm dữ liệu về hoạt động của botnet cũng như các nguồn khác, cho thấy sự giảm phổ biến của các cuộc tấn công DDoS chỉ sử dụng phương pháp lũ HTTP hoặc HTTPS - từ 23% năm 2016 xuống 11% vào năm 2017. Cùng lúc đó, tần suất các cuộc tấn công đồng thời sử dụng một số phßương pháp tăng từ 13% lên 31%. Điều này có thể là do khó khăn và chi phí khi tổ chức các cuộc tấn công HTTP (S), trong khi các cuộc tấn công hỗn hợp cho phép bọn tội phạm mạng kết hợp hiệu quả với chi phí thấp hơn.

Về độ dài của các cuộc tấn công DDoS qua botnet, cuộc tấn công dài nhất trong những tháng cuối năm 2017 chỉ kéo dài 146 giờ. Nạn nhân là một trang web thuộc một công ty Trung Quốc hướng dẫn cách nấu các món ăn Châu Á truyền thống.

Thương mại trực tuyến và tội phạm mạng cũng là một điểm nổi bật trong quý IV. Trong giai đoạn cao điểm của Black Friday và Cyber Monday, Kaspersky Lab đã ghi nhận một sự gia tăng đột ngột số lượng các nỗ lực lây nhiễm vào các mồi nhử được đặc biệt tạo ra bởi các botnet DDoS dựa trên Linux. Điều này có thể phản ánh mong muốn của bọn tội phạm mạng nhằm tăng kích thước của các botnet trước thời điểm bán hàng và kiếm tiền từ đó.

Tuy nhiên, như Q4 cho thấy, một cuộc tấn công DDoS không phải lúc nào cũng là một cách để kiếm tiền hoặc gây rắc rối cho các chủ sở hữu các nguồn tài nguyên Internet - nó cũng có thể là một tác dụng phụ ngẫu nhiên. Chẳng hạn, vào tháng 12, một cuộc tấn công DDoS rộng lớn trên các máy chủ DNS của khu vực quốc gia RU đã được gây ra bởi một biến thể của Lethic spambot. Có vẻ như do lỗi phát triển, Trojan tạo ra một số lượng lớn các yêu cầu cho các miền không tồn tại và kết thúc bằng việc tạo ra ảnh hưởng của một cuộc tấn công DDoS khổng lồ.

Tin mới hơn

Đêm nay, Việt Nam đón cực đại mưa sao băng "dũng sĩ bầu trời"

Nhà mạng đầu tiên trúng đấu giá “băng tần vàng” để triển khai mạng 5G

Các nhà mạng chuẩn bị cho tắt sóng 2G

Công nghệ giúp doanh nghiệp thoát hiểm

Tài khoản Google không hoạt động sẽ bị xóa

Tin bài khác

Cảnh báo khi dùng AI chỉnh sửa ảnh, nhất là trẻ em

Nguy cơ xuất hiện “bệnh X” do ảnh hưởng của biến đổi khí hậu

06 triển khai thiết bị xác thực VNeID tại các cảng hàng không cả nước

Cảnh báo thủ đoạn chiếm quyền điều khiển điện thoại, máy tính qua phần mềm giả mạo

Sẽ xử lý xong các thuê bao sở hữu trên 10 SIM vào cuối tháng 8/2023

Đọc nhiều

Cách dịch biển số xe xấu-đẹp tại Việt Nam

Tự soi mình theo Nghị quyết Trung ương 4 để liên hệ, kiểm điểm, khắc phục

![[Megastory] Phát hiện 11 ca nhiễm COVID-19, Thái Nguyên nâng cao các giải pháp ứng phó](https://thainguyentv.vn/stores/news_dataimages/phanletung/112021/02/10/medium/2612_d49d1cca37d4ff8aa6c5.jpg?rt=20211102102614?211102104719)

[Megastory] Phát hiện 11 ca nhiễm COVID-19, Thái Nguyên nâng cao các giải pháp ứng phó

Khu cách ly tập trung đầu tiên trên địa bàn tỉnh Thái Nguyên sẵn sàng hoạt động

Thái Nguyên: 99 ca nghi nhiễm Covid-19, ghi nhận 57 ca mắc Covid-19 (ngày 30/11)

Multimedia

![[Infographics] Phương án sắp xếp, tinh gọn tổ chức bộ máy của hệ thống chính trị tỉnh Thái Nguyên](https://thainguyentv.vn/stores/news_dataimages/2024/122024/19/11/croped/medium/ban-chot-0120241219115710.webp?rt=202412212323?241219035125)

[Infographics] Phương án sắp xếp, tinh gọn tổ chức bộ máy của hệ thống chính trị tỉnh Thái Nguyên

![[Megastory] Thái Nguyên: Triển vọng từ mô hình chăn nuôi lợn lấy thịt từ thức ăn tự nhiên có bổ sung nguyên liệu chè xanh](https://thainguyentv.vn/stores/news_dataimages/2024/112024/09/14/croped/medium/120241109142849.webp?rt=202412212323?241109104920)

[Megastory] Thái Nguyên: Triển vọng từ mô hình chăn nuôi lợn lấy thịt từ thức ăn tự nhiên có bổ sung nguyên liệu chè xanh

![[Megastory] Ký ức Lễ trình quốc thư đầu tiên](https://thainguyentv.vn/stores/news_dataimages/2024/102024/10/08/croped/medium/megastory-ky-uc-le-trinh-quoc-thu-dau-tien-20241010084511.webp?rt=202412212323?241010084837)

[Megastory] Ký ức Lễ trình quốc thư đầu tiên

![[Infographic] Nhìn lại công tác ứng phó, khắc phục thiệt hại do bão số 3 và mưa lũ sau bão gây ra trên địa bàn tỉnh Thái Nguyên](https://thainguyentv.vn/stores/news_dataimages/2024/102024/08/20/croped/medium/z5909855142124-fb27c24c481acb5d3d89295e079683e920241008202613.webp?rt=202412212323?241009090909)

[Infographic] Nhìn lại công tác ứng phó, khắc phục thiệt hại do bão số 3 và mưa lũ sau bão gây ra trên địa bàn tỉnh Thái Nguyên

![[Infographic] Kết quả phát triển kinh tế - xã hội tỉnh Thái Nguyên 9 tháng năm 2024](https://thainguyentv.vn/stores/news_dataimages/2024/102024/07/22/croped/medium/infor-kinh-te-xa-hoi-0120241007223357.webp?rt=202412212323?241008110930)

[Infographic] Kết quả phát triển kinh tế - xã hội tỉnh Thái Nguyên 9 tháng năm 2024

![[Photo] Mùa lúa ở Bản Tèn](https://thainguyentv.vn/stores/news_dataimages/2024/102024/08/10/croped/medium/dji-037520241008104229.webp?rt=202412212323?241008094605)

[Photo] Mùa lúa ở Bản Tèn