Tiếp tục phát hiện lỗ hổng cực nguy hiểm Zero-day trên Windows

|

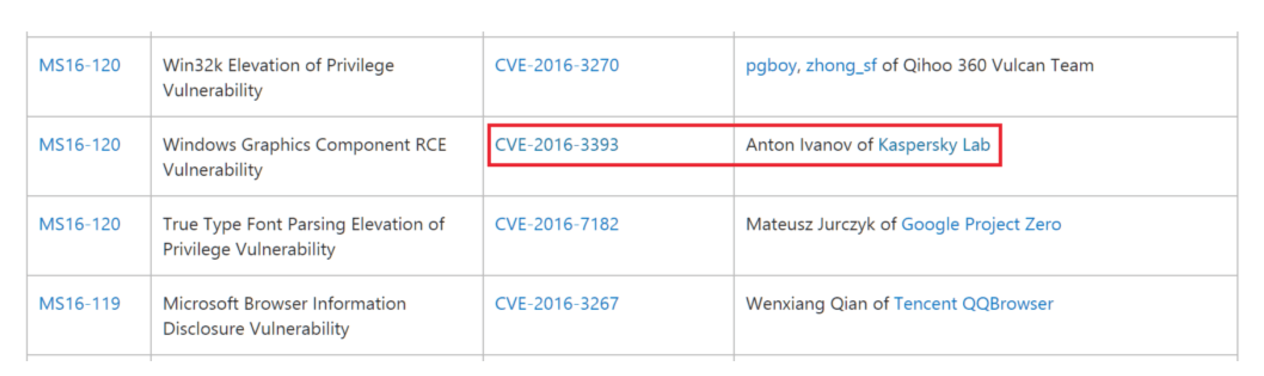

| Lỗ hổng được FruityArmor sử dụng |

Hãng bảo mật này cho biết, đây là lỗ hổng thứ 4 được phát hiện trong năm nay. Điểm bất thường chính là nền tảng tấn công của nó được viết trên PowerShell – tiện ích dòng lệnh và ngôn ngữ lập trình của Windows.

Khi đã xâm nhập vào máy tính, mối đe dọa dựa vào lỗ hổng trên trình duyệt để cài mã độc. Tuy nhiên, vì nhiều trình duyệt được viết bằng sandbox – tính năng được dùng để cài đặt riêng các ứng dụng mới – nên lỗ hổng trên trình duyệt không đủ để đáp ứng yêu cầu của kẻ tấn công. Do đó, FruityArmor sử dụng thêm lỗ hổng EoP (elevation of privilege) để có thể tách ra khỏi sandbox: CVE-2016-3393.

Sau khi khai thác lỗ hổng thành công, giai đoạn kế tiếp sẽ thực hiện cấp độ đặc quyền cao hơn là chạy PowerShell với dòng lệnh Meterpreter được kết nối đến máy chủ C&C của mối đe dọa này. Lúc này, phần mềm độc hại đã sẵn sàng nhận lệnh và tải xuống những module phụ.

Các lỗ hổng CVE-2016-3393 được phát hiện với tên: HEUR:Exploit.Win32.Generic và PDM:Exploit.Win32.Generic.

Tin mới hơn

Đêm nay, Việt Nam đón cực đại mưa sao băng "dũng sĩ bầu trời"

Nhà mạng đầu tiên trúng đấu giá “băng tần vàng” để triển khai mạng 5G

Các nhà mạng chuẩn bị cho tắt sóng 2G

Công nghệ giúp doanh nghiệp thoát hiểm

Tài khoản Google không hoạt động sẽ bị xóa

Tin bài khác

Cảnh báo khi dùng AI chỉnh sửa ảnh, nhất là trẻ em

Nguy cơ xuất hiện “bệnh X” do ảnh hưởng của biến đổi khí hậu

06 triển khai thiết bị xác thực VNeID tại các cảng hàng không cả nước

Cảnh báo thủ đoạn chiếm quyền điều khiển điện thoại, máy tính qua phần mềm giả mạo

Sẽ xử lý xong các thuê bao sở hữu trên 10 SIM vào cuối tháng 8/2023

Đọc nhiều

Cách dịch biển số xe xấu-đẹp tại Việt Nam

Tự soi mình theo Nghị quyết Trung ương 4 để liên hệ, kiểm điểm, khắc phục

![[Megastory] Phát hiện 11 ca nhiễm COVID-19, Thái Nguyên nâng cao các giải pháp ứng phó](https://thainguyentv.vn/stores/news_dataimages/phanletung/112021/02/10/medium/2612_d49d1cca37d4ff8aa6c5.jpg?rt=20211102102614?211102104719)

[Megastory] Phát hiện 11 ca nhiễm COVID-19, Thái Nguyên nâng cao các giải pháp ứng phó

Khu cách ly tập trung đầu tiên trên địa bàn tỉnh Thái Nguyên sẵn sàng hoạt động

Thái Nguyên: 99 ca nghi nhiễm Covid-19, ghi nhận 57 ca mắc Covid-19 (ngày 30/11)

Multimedia

![[Infographics] Phương án sắp xếp, tinh gọn tổ chức bộ máy của hệ thống chính trị tỉnh Thái Nguyên](https://thainguyentv.vn/stores/news_dataimages/2024/122024/19/11/croped/medium/ban-chot-0120241219115710.webp?rt=202412212349?241219035125)

[Infographics] Phương án sắp xếp, tinh gọn tổ chức bộ máy của hệ thống chính trị tỉnh Thái Nguyên

![[Megastory] Thái Nguyên: Triển vọng từ mô hình chăn nuôi lợn lấy thịt từ thức ăn tự nhiên có bổ sung nguyên liệu chè xanh](https://thainguyentv.vn/stores/news_dataimages/2024/112024/09/14/croped/medium/120241109142849.webp?rt=202412212349?241109104920)

[Megastory] Thái Nguyên: Triển vọng từ mô hình chăn nuôi lợn lấy thịt từ thức ăn tự nhiên có bổ sung nguyên liệu chè xanh

![[Megastory] Ký ức Lễ trình quốc thư đầu tiên](https://thainguyentv.vn/stores/news_dataimages/2024/102024/10/08/croped/medium/megastory-ky-uc-le-trinh-quoc-thu-dau-tien-20241010084511.webp?rt=202412212349?241010084837)

[Megastory] Ký ức Lễ trình quốc thư đầu tiên

![[Infographic] Nhìn lại công tác ứng phó, khắc phục thiệt hại do bão số 3 và mưa lũ sau bão gây ra trên địa bàn tỉnh Thái Nguyên](https://thainguyentv.vn/stores/news_dataimages/2024/102024/08/20/croped/medium/z5909855142124-fb27c24c481acb5d3d89295e079683e920241008202613.webp?rt=202412212349?241009090909)

[Infographic] Nhìn lại công tác ứng phó, khắc phục thiệt hại do bão số 3 và mưa lũ sau bão gây ra trên địa bàn tỉnh Thái Nguyên

![[Infographic] Kết quả phát triển kinh tế - xã hội tỉnh Thái Nguyên 9 tháng năm 2024](https://thainguyentv.vn/stores/news_dataimages/2024/102024/07/22/croped/medium/infor-kinh-te-xa-hoi-0120241007223357.webp?rt=202412212349?241008110930)

[Infographic] Kết quả phát triển kinh tế - xã hội tỉnh Thái Nguyên 9 tháng năm 2024

![[Photo] Mùa lúa ở Bản Tèn](https://thainguyentv.vn/stores/news_dataimages/2024/102024/08/10/croped/medium/dji-037520241008104229.webp?rt=202412212349?241008094605)

[Photo] Mùa lúa ở Bản Tèn