Tiếp tục phát hiện lỗ hổng cực nguy hiểm Zero-day trên Windows

|

| Lỗ hổng được FruityArmor sử dụng |

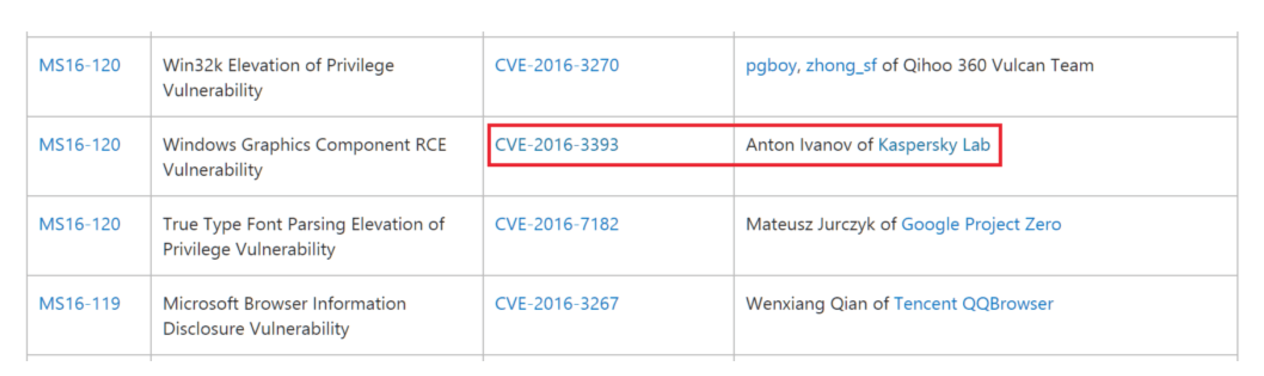

Hãng bảo mật này cho biết, đây là lỗ hổng thứ 4 được phát hiện trong năm nay. Điểm bất thường chính là nền tảng tấn công của nó được viết trên PowerShell – tiện ích dòng lệnh và ngôn ngữ lập trình của Windows.

Khi đã xâm nhập vào máy tính, mối đe dọa dựa vào lỗ hổng trên trình duyệt để cài mã độc. Tuy nhiên, vì nhiều trình duyệt được viết bằng sandbox – tính năng được dùng để cài đặt riêng các ứng dụng mới – nên lỗ hổng trên trình duyệt không đủ để đáp ứng yêu cầu của kẻ tấn công. Do đó, FruityArmor sử dụng thêm lỗ hổng EoP (elevation of privilege) để có thể tách ra khỏi sandbox: CVE-2016-3393.

Sau khi khai thác lỗ hổng thành công, giai đoạn kế tiếp sẽ thực hiện cấp độ đặc quyền cao hơn là chạy PowerShell với dòng lệnh Meterpreter được kết nối đến máy chủ C&C của mối đe dọa này. Lúc này, phần mềm độc hại đã sẵn sàng nhận lệnh và tải xuống những module phụ.

Các lỗ hổng CVE-2016-3393 được phát hiện với tên: HEUR:Exploit.Win32.Generic và PDM:Exploit.Win32.Generic.